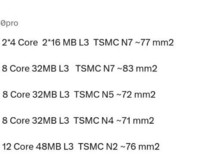

毋庸置疑,软件已成为构筑数字世界的重要基础,各种开源技术的深入应用加速着企业业务创新的脚步,但与此同时,全球的软件供应链也在面临着不少威胁。其原因在于,企业集成的应用软件和工具错综复杂,潜在的安全风险显著增加,在管理、运维、监控等环节更具挑战。例如,很多企业使用的编程语言多达十多种,他们在进行安全投入时缺少方向性,并且容易“过度投资”,在应对AI/ML带来的技术洪流时更是准备不足。

作为一家专注于提升企业软件供应链安全性的公司,JFrog拥有专门的安全研究团队,能够为开发和安全团队提供强有力的技术支持。从SBOM到SPDX标准,软件供应链逐渐走入规范化发展,企业有着各种管理软件供应链的工具和方式。此前,OpenSSF(开源软件安全基金会)也提出了SLSA标准,共分为四个级别:是否引入级别管理;构建级别管理是否记录所有依赖;发布时是否能确保软件不可变;供应链在传输和交付过程中是否安全。

通过这些评级标准,企业CIO或CISO可以准确判断企业的软件供应链状况,而JFrog早已支持SBOM、SPDX的规范导出,包括单文件、聚合文件,以及套包发布、文件夹发布、镜像发布,可以帮助企业一键导出,快速生成软件供应链。同时,源于Artifactory的软件依赖包也足够安全。借助JFrog提供的端到端的供应链安全方案,客户可以在SLSA标准中获得较高的评级。

“过去几年,我们的业务持续保持提升,全球实现25%的增长,中国市场是亚太区增长最快的区域。同样,JFrog不仅在新客户上保持增长,在现有客户上,也保持了高速的增长,客户随着其业务的发展,在持续加码购买JFrog的产品,以适应数字化转型的需求。”JFrog大中华和日本地区总经理董任远表示。

JFrog大中华和日本地区总经理董任远

JFrog的《2024年全球软件供应链发展报告》(以下简称“报告”)结合了超过7000家企业的JFrog Artifactory开发者使用数据、JFrog安全研究团队原创的CVE分析,以及委托第三方对全球1200多名技术专业人士进行的调查数据,旨在为快速发展的软件供应链领域提供信息参考。该报告重点关注四个方面:软件供应链的构成、软件供应链隐藏的风险、企业正在采取的安全措施、AI的涌入。例如,AI的发展让容器化环境愈发复杂,多种开发语言同时存在,可用于开发应用程序的开源软件包和库越来越多,带来了更大的潜在风险。同时,漏洞的影响范围和危害性需要进一步确定。企业要对已知的安全风险做好准备,并对AI技术加深理解力。

从JFrog Catalog的数据来看,Docker Hub和NPM组件对外请求最多,是对软件包类型贡献最大的。随着可用软件包的数量不断增长,垃圾邮件、恶意软件包和相关风险成为新软件包和库的自然组成部分,新版本的快速引入需要付出大量努力才能正确管理。调查结果显示,92%的专业人士认为,企业至少有一个解决方案检测恶意的开源包,89%的受访者反馈,他们的组织采用了OpenSSF SLSA等安全框架,42%的开发人员称最好在代码编写期间执行安全扫描,而41%的人则表示会在引入开源软件时执行安全扫描。因此,安全左移仍有较大的提升空间。

“传统安全对开发来讲就是开盲盒,开发完把包交出去之后,才发现安全扫描出不少漏洞,导致开发返工,需要更新依赖、重新测试和打包。此时,安全左移的概念应运而生。不过,很多工具的左移都不彻底。”在JFrog中国技术总监王青看来,安全左移不仅要在开发阶段,并且每天开发的时候都要进行安全扫描,这也是JFrog所做的事情,“我们在IDE开发工具中嵌入了扫描工具,在隔离仓库,JFrog Curation把‘安全左移’做到了极致,一旦有恶意包攻击行为,JFrog可以让这个包无法进入公司内网。”

JFrog中国技术总监王青

48%的受访者在代码扫描时是手动检查代码,仅有1%的受访者称,他们的代码审查是完全自动化的。另外,25%的安全团队会把大量时间花在漏洞修复上,即使这些漏洞可能被高估或者不太适用,对工作效率带来了影响。报告提到,在印度65%的企业使用了10个以上的安全扫描工具,在中国、法国、德国、以色列、英国是6个或以下,但很少只用一、两个,安全扫描工具不仅涉及采购费用,还有维护费用、管理费用等。JFrog的Xray和制品库是统一绑定的,可以让使用制品库的用户自动获得安全扫描的能力,需要额外购买Xray。同时,JFrog的产品并不限制用户数,无论企业是百人规模还是万人规模,费用是相同的,均可以获取安全扫描、制品管理、供应链管理等统一的解决方案,具有很高的性价比。

报告指出,企业经常进行安全扫描的开发阶段是编码(59%)、构建(59%)、运行(57%),常用的应用程序安全解决方案是静态应用程序安全测试(61%)、动态应用程序安全测试(58%)、软件构成分析测试(58%)、API安全(56%)。

Docker Hub是一个为开发者提供多样化功能的平台,为Docker镜像的开发、协作和分发开辟了很多可能性,托管着超过1500万个存储库,是全球开发者首选的容器平台。JFrog在Docker Hub仓库中发现了460万个没有容器数据的Docker Hub存储库(又名“无镜像”)。这些无镜像的库多数带有恶意目的,试图通过概述页面欺骗用户访问钓鱼网站,窃取信用卡等信息。JFrog识别出了近300万个存储库托管过恶意内容,包括通过自动生成的账户上传用于推广盗版内容的垃圾邮件,以及恶意软件和钓鱼网站等极度恶意的实体,并通过与Docker的合作,把这些恶意内容进行了关闭。

“大家不能从Docker Hub随心所欲地进行下载,我们建议使用JFrog的Curation和Xray进行Docker扫描,保证镜像的安全性和合规性。”王青说。JFrog Curation可以被视为“隔离仓库”,当开发者尝试下载恶意镜像的时候,Curation会在Docker Hub探测镜像扫描结果(Curation已预先扫描所有安全漏洞),接到请求后立刻告知镜像扫描的漏洞报告,利用隔离策略把恶意包阻断在公司内网之外。

即使恶意包不小心渗透到公司内部,还可以开启JFrog Xray迅速对有漏洞的镜像进行诊断。JFrog基于上下文的风险分析扫描可以判定漏洞是否被实际利用,如果是,则阻断,如果不可被利用,则会对镜像放行使用,并不会对企业内部安全造成影响。王青认为,这种方式可以解决开发部门和安全部门的冲突,前者在版本调用和开发时不希望受到限制,后者则是不希望开发随意调用软件包,带来安全隐患。有了Curation之后,开发者就能在安全允许的范围内自由拉包。

与传统的安全扫描公司不同,JFrog既可以提供内网的软件依赖,也可以提供可靠的安全扫描,覆盖整个软件供应链的安全流程,支撑了安全、运维、开发、测试等各个环节,开发者在拉动镜像时,JFrog会在Docker客户端介入安全扫描工具提示,识别高危风险镜像,设置阻断策略。

例如,某银行客户希望找到FastJson、Log4j等恶意软件的黑名单,来完全规避这些漏洞,对此,传统的安全扫描工具只能扫出来,但不知道具体哪个研发人员在使用,除非是研发部门打包交给安全团队才能知晓。JFrog的方案是全行级别的阻断,当开发者尝试下载含有Log4j的包时,安全员设置的评分是阻断Log4j的特定版本,开发者在调用时会因该漏洞已被阻断,从而选择修复过的版本使用,大幅降低了修复成本。

上文提到的“上下文分析”源自JFrog的核心功能JFrog Advanced Security(JAS),在核心的CVE漏洞中,有50%的评级为“严重”的漏洞在Maven仓库里是不可被利用的,也就是说这些漏洞可以被忽略。同样,JFrog对Docker Hub上的212个CVE样本进行了调研,将85%的严重CVE和73%的高危CVE下调了评级。JFrog在Docker Hub中分析了最受欢迎的100个镜像,包括Tomcat、Ubuntu、GDK等高下载量的镜像,其中有很多CVSS评分的漏洞。在这些CVE漏洞中,JFrog发现有74%的漏洞是不可被利用的,经过扫描后显示可以被忽略。

“CVS—V3的评分要整体比V2高很多。如果按照这个规则,基本上用户开发的应用约有1/3都是‘严重’评级的漏洞。评级错误会导致开发者耗费大量时间修复不应该被提升分数的漏洞,浪费很多开发时间。”王青称,“JFrog更关注漏洞的可被利用性,我们建议用户使用JAS (JFrog Advanced Security)来真实地判定这个包是不是可被利用,这样才是最准确的数据,否则只看评分的高低对应用安全没有太大的参考价值。”

在AI大模型方面,90%的受访者表示他们的扫描工具支持AI,90%的受访者在某种程度上支持AI的工具协助安全扫描或修复,32%的受访者表示多数人可以使用Copilot等AI工具协助代码生成,但是因为ChatGPT产生的代码可能存在漏洞,超过半数的人认为这一行为存在风险。此外,由于有黑客会利用大模型的“幻觉”植入恶意包,并且任何人都能上传知识去训练和使用大模型,所以有些回答会被指向恶意的内容。法国和英国的受访者表示,最不可能在软件开发过程中使用AI和ML。

目前,JFrog服务着全球7400多家客户,在中国和日本市场增速最快,服务了超过500家客户,超过83%的财富100强企业在使用JFrog的软件。在中国和日本地区,JFrog的客户主要分布在三个领域:金融行业(银行、保险、证券)、制造行业(汽车、电信制造等)、互联网行业,例如支持金融企业的关键业务开发,以及“两地三中心”和高可用的方案。国内某大型股份制银行有六七千名研发,并行的计算、下载流量很大,每天要进行十万次构建,对制品库造成了很大的挑战,JFrog为其做了产品性能等大量的配置优化,加速了软件构建和交付的效率,并借助Xray持续扫描,发现漏洞后立刻进行修复,不断满足客户快速、安全发布的需求。王青认为,软件供应链的发展趋势将呈现集中化,不会再像每种语言都有一个独立的制品库做单独的扫描,而是全语言的扫描。同时,扫描过程会更高效、更快速,软件供应链的评级也要有自己的标准。

“我们在中国的战略是‘in China,for China’。” 董任远表示。面向中国市场,JFrog在新能源汽车等领域增长迅速,主流新能源车企的开发运维平台都采用了JFrog的解决方案,JFrog也在帮助金融、制造等传统产业拓展新业务,为其业务出海提供针对性的解决方案。此外,JFrog为私有云环境做了大量的优化和测试,包括本土的处理器、数据库、服务器、操作系统等,尤其是全线产品针对信创的适配,以满足中国客户的需求。

部分内容及数据来JFrog《2024年全球软件供应链发展报告》

本文属于原创文章,如若转载,请注明来源:软件供应链的精准防护 让隐藏风险无所遁形https://cio.zol.com.cn/876/8760227.html